- Scienceclubss - Skripsi adalah istilah

yang digunakan di Indonesia untuk mengilustrasikan suatu karya tulis

ilmiah berupa paparan tulisan hasil penelitian sarjana S1 yang membahas

suatu permasalahan/ fenomena dalam bidang ilmu tertentu dengan

menggunakan kaidah-kaidah yang berlaku.

1. Aplikasi Pemesanan Rental Mobil Dengan Layanan Web dan WAP

2. Analisis dan Perancangan Sistem Informasi Pemasaran dan Persediaan Barang PT. xxx

3. Perancangan Perangkat Lunak Tender untuk Jasa Konsultan

4. SET Analisa dan Perancangan Sistem Informasi Sumber Daya Manusia (SDM) PT. xxx

5. Sistem Pemesanan Tiket Kereta Api Eksekutif Turangga dan Argo Willis Berbasis SMS di Stasiun Hall Bandung

6. Sistem Pengelolaan Inventaris Kendaraan Bermotor PT. XXX

7. Bagaimana mengungkap Algoritma yang sangat mudah bisa ditemukan judul lain disini Aplikasi Perangkat Lunak untuk Pengelolaan Data Keanggotaan dan Inventarisasi Unit Kerja Mahasiswa Racana Soedirman

8. Aplikasi Pengolahan Data Keuangan Usaha Toko Badan Keuangan Muslim (BKM) STT Telkom Berbasis Web

9. Sistem Pengelolaan Data Nilai SLTPN 1 Tulungagung Berbasiskan Web dan SMS

10. Aplikasi Penerimaan Mahasiswa Baru STT Telkom Via WAP

11. Perangkat Lunak pembantu Pembayaran Klaim Asuransi Kendaraan Bermotor PT. Asuransi Berdikari Bandung

12. Aplikasi pembantu Penjadwalan Order Distribusi Produk di PT. Sampoerna Transport Nusantara Berbasis Web

13. Aplikasi Penghitungan Zakat pada Perangkat Mobile dengan Menggunakan J2ME

14. Deteksi Muka Depan Manusia dari Sebuah Citra Berwarna dengan Template Matching

15. Perangkat Lunak Sistem Informasi Pegawai PT. xxx

16. Perangkat Lunak Pendataan Penduduk pada Badan Pusat Statistik Jawa Barat

17. Pemesanan Tiket Pesawat Terbang via SMS

18. Sistem Pendukung Keputusan Kelompok Pemilihan Mahasiswa Berprestasi di STT Telkom dengan Metode Promethee

19. Aplikasi Administrasi Data Perkebunan Tebu Pabrik Gula Tersana Baru

20. Aplikasi Web Portal Pondok Pesantren Shiddiqiyyah Jombang

21. Sistem Monitoring Realisasi Anggaran dan Performansi Kerja dalam Program Rehap PT. Telkom Kandatel Jakarta Timur

22. Aplikasi Web Penunjang Perkuliahan (Studi Kasus D3 Jurusan Teknik Informatika STT Telkom)

23. Aplikasi Pencarian Jarak Terdekat Obyek Wisata yang Berada Disekitar User Berbasis WAP (Studi Kasus : Daerah Kunjungan Wisata di Bandung)

24. Sistem Informasi Geografis (SIG) Pariwisata Jawa Barat

25. Analisa & Perancangan Sistem Monitoring Inventaris Barang PT.xxx

26. Implementasi SMS gateway dengan menggunakan bahasa alami dalam sistem informasi perdagangan

27. Studi dan Implementasi Konsep Business to Costumer dengan Teknologi M-Commerce berbasis WAP

28. Perancangan Sistem Informasi Berbasis Web pada Perpustakaan Umum Daerah di xxx

29. Sistem Aplikasi Try Out SPMB dan EBTANAS Berbasis Web Menggunakan PHP MySQL

30. Payment Gateway Via SMS

31. Perangkat Ajar Pembelajaran Bermain Gitar Berbasis Multimedia

32.Pemetaan Jaringan Pipa Air Bersih PDAM Kota Bandung Wilayah Bojonegara Studi Kasus pada Perusahaan Daerah Air Minum Kota Bandung

33. Aplikasi Tel69 Berbasis Web (Studi Kasus di Kancatel Blitar)

34. Pembangunan Perangkat Lunak Administrasi Geladi STT Telkom Berbasis WAP

35. Perangkat Lunak Bantu Pengadministrasian Data Warkom Berbasis Web Studi Kasus PT. Telkom Jakarta Pusat

36. Perangkat Lunak Reservasi Hotel Shangri La Berbasis WAP

37. Aplikasi Bisnis Kemitraan UFO (BKB UFO) Berbasis Web

38. Perangkat Lunak Case Tool Skema Normalisasi

39. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Kriteria

40. Aplikasi Logika Fuzzy untuk Prediksi Penyakit dengan Metode Criteria Decision Making

41. Perancangan Dan Implementasi Sistem Perpustakaan Pada Media Handphone Berbasis J2ME Menggunakan Simple Object Access Protocol(SOAP)

42. Sistem Navigasi Kota Dengan Menggunakan GPS

43. Manajemen Pengetahuan Tugas Akhir Mahasiswa Berbasis Ontologi dan Semantik (2005-on Progress)

45. Sistem Pendukung Keputusan Perencanaan Strategi Promosi Pemasaran SLJJ

46. Sistem Pendukung Pengambilan Keputusan Pemberian Bantuan Dana Bagi Organisasi Kemahasiswaan di STT Telkom

47. Perbandingan Perfomansi SOAP dan XML-RPC sebagai Message Interchange pada Teknologi Web Service

48. Sistem Pendukung Pengambilan Keputusan Peserta Co-op di PT. Telkom

49 .Internal Control Online Proses Bisnis SOA 302 & 404 PT. Telekomunikasi Indonesia, Tbk (2005-on Progres)

50. Pemfilteran Email Spam Menggunakan Metode Pembeda Markov

51. Sistem Pendukung Keputusan Undangan Saringan Masuk STT Telkom (USMS)

52. Sistem Informasi Eksekutif untuk Perencanaan Tata Letak Anak Cabang Perusahaan (Studi Kasus Bank PD. BPR Bapas 69 )

53. Membangun Aplikasi Pustaka (Pusat Data Informatika) Berbasis Web

54. Aplikasi Algoritma Minimax pada Permainan Checkers

55. Sistem Pendukung Keputusan Penentuan Porsi Dana Investasi Portofolio dengan Model Indeks Tunggal

56. Rancang Bangun Multiplayer Game Real Time Strategy Berbasis Macromedia Flash MX

57. Metode Technique for Order Preference by Similarity to Ideal Solution (TOPSIS)

58. Sistem Pendukung Pengambilan Keputusan Untuk Analisis Pergerakan Harga Saham

59. Analisa Perbandingan E-Commerce Dengan Kolaborasi Antara E-Commerce Dan Epinion (Studi Kasus : IDC Nusantara INTI)

60. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Pengembangnan Industri Kecil Menengah di Kabupaten Bangkalan Madura

61. Sistem Pendukung Pengambilan Keputusan Pengukuran Kinerja Sdm Dengan Pendekatan Hr Scorecard (Studi Kasus : PT. AQS JAWA BARAT)

62. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Daerah Tujuan Transmigrasi Bagi Calon Transmigran Dari Propinsi Jawa Barat

63. Sistem Pendukung Keputusan Pengukuran Kinerja Proyek Non Fisik Menggunakan Metode Control Project Management Dan Ahp Di Disnakertrans Jawa Barat

64.Sistem Pendukung Pengambilan Keputusan Seleksi Pengangkatan Calon Kepala Sekolah Smp/Sma Negeri Pada Dinas Pendidikan Dan Olahraga Daerah

65.Aplikasi Business Plan Online Dengan Sistem Pendukung Pengambilan Keputusan Untuk Tracking Dan Peningkatan Performansi Perusahaan

66.Sistem Pendukung Keputusan Persetujuan Pemeriksaan Pajak Rutin

(Studi Kasus Direktorat Jenderal Pajak Kantor Wilayah Jawa Bagian Barat II)

67. Implementasi Sistem Pendiagnosa Interoperabilitas Pada Web Services

68. Implementasi Web Service Untuk Menambah dan Mengurangi Service Pada Web Service Lain

69. Implementasi Metode Implicit Rating Untuk Menentukan User Interest Terhadap Informasi Pada Web Page

70. Sistem Pendidikan SMU Terintegrasi dengan pengenalan sidik jari dan sms gateway (2005)

71. Aplikasi Pencatatan Kehadiran Mahasiswa Menggunakan Sidik Jari Studi Kasus STT Telkom

72. Sistem Pendukung Pengambilan Keputusan Pengukuran Kontribusi Teknologi Voip PT. Telkom Dengan Model Teknometrik (Study Kasus: Divisi Multimedia Subdivisi Voip)

73. Detection Cells Capacity Problem

74. Pembangunan Jaringan Dokumen Menggunakan Query-Dependent PageRank {2005-on Progress}

75. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Implementasi Sistem Informasi Pada Disnaker Kabupaten/Kota (Study Kasus : Disnakertrans Jawa Barat)

76. Menentukan Volume Produksi dengan Menggunakan Metode Sugeno

77. Sistem Informasi dan Analisa Akuntansi di PT. xxx

78. Penentuan Lokasi Optimal untuk Distribusi Unit Pelayanan Kesehatan (Puskesmas) dengan Sistem Informasi Geografis di Kabupaten xxx

79. Analisis dan Implementasi Aplikasi Bursa Kerja di Propinsi Jawa Barat Berbasis Sistem Pendukung Pengambilan Keputusan (SPPK) (Studi Kasus Kota Bandung)

80. Sistem Pendukung Keputusan Penentuan Pembiayaan Usaha Mikro dengan Prinsip Syariah

81. Sistem pendukung pengambilan keputusan pengukuran kepuasan terhadap mutu SLTP menggunakan metode Smart dan Maut (Studi Kasus : Kandepdiknas Manado)

82. Implementasi Perangkat Lunak Manajemen Supply Chain pada Poultry Shop. Studi Kasus: PT. Satwa Unggul PS

83.Implementasi dan Analisis Keamanan Data Pada XML Web Services Dengan Enkripsi SOAP

84. Perangkat Lunak Pengelolaan Kualitas Dan Pengendalian Pencemaran Air Sungai Dengan Metode Storet Dan Indeks Pencemaran (Studi Kasus : Bplhd Propinsi DKI Jakarta)

85. Perancangan dan Implementasi Perangkat Lunak Pengkonversi Not Balok Kunci G dengan Menggunakan Metode Statistik

86. Pembaca Quick Response Code Menggunakan Perangkat Mobile Berbasis Sistem Operasi Symbian

87. Analisis dan Implementasi Aplikasi Survey Data Pelanggan PLN Menggunakan PDA dan GPS

88. Sistem Informasi Pendayagunaan Aset Setjen Departemen Pendidikan Nasional Berbasis Web

89. Sistem Pengelolaan Data Nilai SLTPN 1 Tulungagung Berbasis Web Dan Sms

90. Sistem Pendukung Pengambilan Keputusan Perencanaan Strategi Telkom Risti Bandung

91. Aplikasi Penyusunan Neraca Produksi Pemerintah Propinsi Jawa Barat untuk Perhitungan PDB/PDRB

(Produk Domestik Bruto/Produk Domestik Regional Bruto)

92.Aplikasi Katalog Islam Dinamis Berbasis Web

93. Aplikasi Penghitungan Kredit Poin untuk Pengajuan Kenaikan Pangkat Guru (Studi Kasus di Dinas Pendidikan Daerah Kota Solok)

94. Aplikasi Pendukung Hasil Survei Khusus Pemotongan Ternak Propinsi Jawa Barat

95. Perangkat Lunak Bantu Belajar (Studi Kasus Pelajaran Fisika SLTP)

96. Perangkat Lunak Wajib Lapor Ketenagakerjaan Berbasis Web pada Dinas Tenaga Kerja dan Transmigrasi

97. Rancang Bangun Sistem Informasi Geografis Daerah Pariwisata Propinsi Bali Berbasis Web

98. Rancang Bangun Aplikasi SMS Alert untuk Job Seeker (Studi Kasus di Alumni Career Center UII)

99. Membangun Sistem Perangkat Lunak untuk Efisiensi Biaya Proyek Pembangunan dengan Memanfaatkan FLOAT pada Metode Analisis Jaringan Kerja

100. Aplikasi Pendukung Survei Indikator Ekonomi Propinsi Jawa Barat

101. Sistem Informasi Inventory Control Gudang ATK Perusahaan Surat Kabar Pikiran Rakyat Bandung

102. Analisis dan Simulasi Channel Switching Pada Mobile Live Multi-Channel TV Streaming

103. Business Process Improvement Sistem Penjadwalan Produksi PT. Samindo Electronics

104. Business Process Reengineering Sistem Pengadaan Kebutuhan Material Untuk Perencanaan dan Pengendalian Produksi

105. Sistem Pakar Anamnesa Keterlambatan Perkembangan Anak

106. Desain Dan Implementasi Sistem Pakar Virtual Psychologist Dalam Mengatasi Stress

107. Visualisasi SSL (Secure Socket Layer) Pada Aplikasi Ecommerce

108 Rancangan Jaringan Komputer Baru Sekolah Tinggi Teknologi Telkom dengan Menggunakan Teknologi Virtual LAN

109. Analisa Perbandingan Koneksi Host to Host Menggunakan Metoda Telnet dan Metoda Messaging Pada Sistem Pembayaran Online di PT. Telkomsel

110. Perangkat Lunak E-Mail Client pada Telepon Genggam Berbasiskan Teknologi J2ME

111. Perancangan dan implementasi sistem citra steganography menggunakan metode transformasi dudex

112. Pembangunan Aplikasi Perhitungan Beban Tugas Dosen Berbasis Web

113. Perancangan dan Implementasi sistem Antrian Bank Pada Transaksi Multiteller berbasis jaringan

114. Pembangunan Sistem Reservasi ASI Tiket kereta dan pesawat menggunakan Wirelles Aplication Protocol (WAP) Service Pada Media Handphone WAP

115. Implementasi Teori Fraktal Pada Kompresi Citra Dengan System Fungsi Iterasi Terpartisi

116. Pengendalian Jarak Jauh Berbasis Short Message Service Sebagai Alat Bantu Pada Sistem Pengendalian Sentral Telepon NEAX

117. Perancangan dan Implementasi Aplikasi Pengoperasian dan Pemeliharaan Sentral Telepon NEAX Berbasis TCP/IP

118. Pembangunan Prototipe Siastem Arbiterasi Mata Uang dengan menggunakan Algoritma Genetika

119. Perangkat Lunak Dokumentasi Desain Terstruktur

120. Pemanfaatan Fuzzy Linguistic Hedge sebagai Pengecek Tata Bahasa (Grammar) pada Kalimat yang Berbahasa Inggris

121. Permainan Minesweeper dengan Komputer sebagai Pemainnya Menggunakan Metode Heuristik

122. Rancang Bangun Aplikasi Mobile untuk Pembayaran Listrik, Air, dan Telepon dengan Java 2 Micro Edition (J2ME)

123. Rancang Bangun Aplikasi Game Perang Pesawat dengan Menggunakan Macromedia Flash MX

124. Rancang Bangun Aplikasi Game Merapikan Kamar Menggunakan Bahasa Action Script pada Macromedia Flash MX

125. Pengkelasan Bentuk Kromosom dengan Menggunakan Metode Fuzzy Membership-Roster

126. Aplikasi untuk Knowledge Management pada Perusahaan Pelayanan Kesehatan Berbasis Web menggunakan PHP

127. Sistem Informasi Perusahaan Terpadu Berbasis Web

128. Rancang Bangun Sistem Informasi Eksekutif (SIE) Studi Kasus pada Koperasi Unit Desa (KUD) Sri Makmur, Desa Keras Wetan, Kec. Geneng, Kab. Ngawi, Jawa Timur

129. Aplikasi Sistem Pakar untuk Diagnosa Penyakit Kulit dan Pengobatannya dengan Basis Pengetahuan yang Dinamis

130. Pengembangan e-Catalogue dengan Metode Pengembangan Berorientasi Objek

131. Membangun Aplikasi Multimedia Edukatif-Games sebagai Alat Bantu Belajar

132. Rancang Bangun Alat Bantu Ajar Matematika untuk Anak-Anak dengan Macromedia Flash MX

133. Rancang Bangun Aplikasi Action and Strategy Games Pasukan Anti Teroris Menggunakan Teknologi J2ME

134. Aplikasi Data Mining dengan Menggunakan Metode Decision Tree untuk Prediksi Penentuan Resiko Kredit

135. Simulasi dan Visualisasi Penyelesaian Job-Shop Model dengan Menggunakan Borland Delphi

136. Estimasi Biaya Empiris Menggunakan Constructive Cost Model

137. Analisis dan Perancangan Sistem Informasi Material Requirement Planning di PT. Dehatex

138. Perancangan Perangkat Lunak Perkuliahan PDP STT Telkom Bandung

139. Implementasi Edge Detection Filtering pada Citra Digital dengan Metode Prewitt Operator dan Sobel Operator

140. Penerapan Elektronik Mail Pada Mobile Phone dengan Menggunakan Wireless Application Protocol

141. Perancangan dan Implementasi Teknik Watermarking pada citra Digital menggunakan Blowfish dan Message Digest 5

142. Aplikasi Algoritma SKIPJACK Terhadap Penyandian Data

143. Penajaman Sisi Citra Menggunakan Metode Fourier Phase Only Synthesis dengan pembetulan Fase

144. Implementasi CORBA Pada Aplikasi Client – Server Berbasis Web

145. Studi dan Implementasi Algoritma Kriptografi Twofish untuk Penyandian Data

146. Analisa Pemanfaatan Protokol TCP Melalui Media Satelit dan Implementasi Perangkat Lunak Simulasinya

147. Studi dan Implementasi Algoritma Semijoin pada Pemrosesan Query Terdistribusi

148. Implementasi transformasi wavelet pada analisa tekstur untuk identifikasi osteoporosis berdasarkan metode indeks singh

149. Analisa Perbandingan Koneksi Host to Host Menggunakan Metoda Telnet dan Metoda Corba Pada Sistem Pembayaran Online Di PT. Telkomsel

150. Deteksi Sudut Multiskala Dengan Menggunakan Transformasi Wavelet

151. Pendeteksian Sisi menggunakan Isotropic Operator dengan Proses Awal Pemuliaan Citra menggunakan Teknik Manipulasi Histogram

152. Perbandingan Metode Hybrid HMM/MLP dan Metode HMM dalam Proses Pengenalan Ucapan Berbahasa Indonesia.

153. Pendeteksian Wajah Berbasis Jaringan Syaraf Tiruan

154. Pencarian Jalur Teroptimal Dengan Algoritma A* Dan Metoda Akses R+ Tree Dalam Pemrosesan Queri Spasial

155. Pembangunan Aplikasi Online Trading Perusahaan Efek Dalam Bursa Efek Jakarta Berbasis Wireless Application Protocol (Studi Kasus Pada PT. Dinar Sekuritas)

156. Metode Peningkatan Performansi Pada Pengambilan Informasi Latent Semantic Indexing (LSI)

157. Perancangan dan Implementasi Perangkat Lunak Pengkonversi Teks ke Suara dengan Primitif Satuan Bunyi

158. Implementasi Sistim Informasi Geografi untuk Jalur Transportasi Darat Di Wilayah Kodya Bandung

159. Aplikasi Knowledge Management On Line di PDAM Ka. Bandung

160. Perancangan Sistem Informasi Jaringan Sekolah Tinggi Teknologi Telkom Bandung

161. Perangkat Lunak Pengelolaan Warposnet Dengan Menggunakan Metodologi Analisis Dan Perancangan Sistem Terstruktur

162. Segmentasi Citra Digital Menggunakan Algoritma Region Merging dan Representasi Quadtree

163. Analisa Study Topology Jaringan Ring & Mesh Kota Metropolitan dengan Study Kasus Kota Surabaya

164. Pembangunan Perangkat Lunak Sistem Loket Pembayaran Online Dengan Studi Kasus Pembayaran Tagihan PT. Telkomsel

165. Analisa Performansi Filtering Citra Digital Menggunakan Metoda Two-Dimensional Median Filter Dan Multilevel Median Filter

166. Plane Cover Multiple Acces : Pendekatan untuk Memaksimalkan Kapasitas Sistem Selular

167. Simulasi Perbandingan Metode Restorasi Link dan Path Pada Jaringan WDM Bertopologi Mesh

168. Simulasi Pengendalian KA menggunakan Infrastruktur Jaringan GSM

169. Perancangan Dan Implementasi Teknik Watermarking Pada Citra Digital Dengan Metode Fractal

170. Pengembangan sistem Keamanan pada Dial UP Networking Melalui Jalur Telepon Menggunakan Smart Card

171. Desain dan Implementasi Mesin Query Untuk XML

172. Perancangan Database Equipment Stock Total Indonesia Balikpapan Berbasis Web

173. Implementasi Sistem Kompetensi Karyawan Berbasis Web di Lingkungan Divre III PT. Telkom

174. Perancangan Perangkat Lunak Perencanaan Anggaran Pengajaran di PDP STT Telkom

175. Pembangunan Perangkat Lunak Pelaksanaan Praktikum Jurusan Teknik Elektro

176, Aplikasi Pemesanan Tiket Biro Perjalanan Marala Tour Berbasis Web

177, Perancangan dan Implementasi Jaringan Komputer Sistem Diskless-Terminal

178. Pembuatan Aplikasi Validasi Sebagai Pendukung Integritas Data Warehouse

179. Sistem Informasi Parkir King’s Shopping Centre

180. Perangkat Lunak Sistem Pelayanan Perijinan Departemen Perindrustrian dan Perdagangan Republik Indonesia

181. Pusat Informasi Narkotik dan Obat-Obatan (Narkoba) Berbasis Web

182. Perangkat Lunak Pemenuhan Gizi Bagi Ibu Hamil

183. Pembuatan Aplikasi Manajemen Pelaporan Error dalam Pembangunan Corporate Portal Software di PT. Ebdesk Indonesia

184. Pembuatan Aplikasi Distance Learning Mengenai Activity Based Costing Basic

185. Implementasi Sistem Edutainment Berbasis Web

186. Pemetaan Hierarki Pemanggilan Operasi Source Code Kernel Linux

187. Perancangan Sistem Pelatihan Pengoperasian Video Conference Berbasis Web

188. Perancangan Software Frontdesk Server Assistant (Fosa)

189. Perangkat Lunak Pendukung Peningkatan Audit Mutu Internal SMM ISO 9000 di PT. Forest Citra Sejahtera

190. Perangkat Lunak Tes Akademik On Line Berbasis Web

191. Perangkat Lunak Pengelolaan Administrasi Jurusan Teknik Imformatika Berbasis Web

192. Aplikasi Sistem Kepegawaian Rumah Sakit dr Slamet

193. Analisa & Perancangan Sistem Informasi Perpustakaan PT. Omedata Electronics Bandung

194. Analisis Dan Perancangan Sistem Informasi Perpustakaan STT Telkom Berbasis Web

195. Aplikasi Sistem Informasi Penjualan Properti Berbasis Web

196. Visualisasi Perencanaan Sel pada Sistem Komunikasi Bergerak Seluler Digital GSM Berbasis Web

197. Perancangan Sistem Informasi Lowongan Kerja Berbasis Web

198. Perangkat Lunak Berbasis Web Registrasi Gladi

199. Sistem Simulasi Perdagangan Berjangka Berbasis Online

200. Sistem Pendukung Pengambilan Keputusan Perdagangan Komoditi Berjangka di PT. Nusatrade Media Graha

201. Infrakstruktur Kompilasi dalam Lingkungan Linux

202. Pembangunan Prospektus STT Telkom Interaktif Berbasis Multimedia

203. Pembangunan Sistem Informasi Pelanggan PT. PLN Bandung Berbasis Web

204. Perangkat Lunak Pemasaran Perumahan Panorama Jatinangor

205. Implementasi Perdagangan On Line pada Pemilihan Obat-Obat Paten di PT. Kimia Farma

206. Perangkat Lunak Pendukung Pengelolaan Administrasi & Keuangan PDP STT Telkom Bandung

207. Perancangan & Pembuatan Aplikasi Pemantauan (Monitoring) Kondisi Memory Data Base Studi Kasus pada Data Base Kepegawaian PT. Vistalindo Global Solusi

208. Aplikasi Lelang Berbasis Web

209. Sistem Registrasi Ujian Negara STT Telkom

210. Perancangan Dan Implementasi Data Warehouse Query Report Berbasis Web

211. Pembangunan Perangkat Lunak Sistem Pakar Untuk Mengidentifikasi Kerusakan Pada Mobil Toyota Kijang

212. Sistem Informasi Keuangan CV.Epsilon Group

213. Perancangan dan Implementasi Portal Muslimah sebagai Sarana Pencarian Berbasis Web

214. Aplikasi Portal Formula I

215. Perancangan Aplikasi Forum Diskusi dengan Metoda Synchonour

216. Perangkat Lunak Monitoring Laboratorium Teknik Informatika STT Telkom Berbasis Web

217. Sistem Informasi Berbasis Web untuk Layanan Purna Jual Pelatihan Divlat PT. Telkom

218. Perangkat Lunak Otomasi Pengelolaan APDB

219. Perancangan Perangkat Lunak Sistem Informasi Layanan Data Keuangan Investor di Bursa Berjangka

220. Sistem Informasi Non Operator

221, Sistem Komputer Akutansi Koperasi Karyawan PT. Pintex

222. Perangkat Lunak Bantu Perhitungan Sewa Lahan untuk Kabel

223. Searching dan Kodefikasi Pengaksesan Dokumen Lumbung Warta Berbasis Web di Divisi Risti

224. Pembangunan Perangkat Lunak Pendaftaran Siswa Baru untuk Mendukung Proses Penyeleksian dan Penerimaan Siswa Baru di SMUN 1 Sumedang

225. Perangkat Ajar Berhitung dengan Sempoa Sistem 1-4 untuk Mewujudkan Mental Aritmetika

226. Aplikasi Pengelolaan Medical Record Pasien pada Klinik PT. LEN Indrustri Bandung Berbasis Web

227. Sistem Informasi Laboratorium Teknik Elektro STT Telkom Berbasis Web

Skripsi bertujuan agar mahasiswa mampu

menyusun dan menulis suatu karya ilmiah, sesuai dengan bidang ilmunya.

Mahasiswa yang mampu menulis skripsi dianggap mampu memadukan

pengetahuan dan ketrampilannya dalam memahami, menganalisis,

menggambarkan dan menjelaskan masalah yang berhubungan dengan bidang

keilmuan yang diambilnya. Skripsi merupakan persyaratan untuk

mendapatkan status sarjana (S1) di setiap Perguruan Tinggi Negeri (PTN)

maupun Perguruan Tinggi Swasta (PTS) yang ada di Indonesia. Istilah

skripsi sebagai tugas akhir sarjana hanya digunakan di Indonesia. Negara

lain, seperti Australia menggunakan istilah thesis untuk penyebutan tugas akhir dengan riset untuk jenjang undergraduate (S1), Postgraduate (s2), PhD dengan riset (S3) dan disertation

untuk tugas riset dengan ukuran yang kecil baik undergrduate (sarjana

S1) ataupun postgraduate (pascasarjana). Sedangkan di Indonesia Skripsi

untuk jenjang S1, Tesis untuk jenjang (S2) dan Disertasi untuk jenjang

(S3).

Dalam penulisan skripsi, mahasiswa

dibimbing oleh satu atau dua orang pembimbing yang berstatus dosen pada

perguruan tinggi tempat mahasiswa kuliah. Untuk penulisan skripsi yang

dibimbing oleh dua orang, dikenal istilah Pembimbing I dan Pembimbing

II. Biasanya, Pembimbing I memiliki peranan yang lebih dominan bila

dibanding dengan Pembimbing II.

Proses penyusunan skripsi berbeda-beda

antara satu kampus dengan yang lain. Namun umumnya, proses penyusunan

skripsi adalah sebagai berikut:

- Pengajuan judul skripsi

- Pengajuan proposal skripsi

- Seminar proposal skripsi

- Penelitian

- Setelah penulisan dianggap siap dan selesai, mahasiswa mempresentasikan hasil karya ilmiahnya tersebut pada Dosen Penguji (sidang tugas akhir).

- Mahasiswa yang hasil ujian skripsinya diterima dengan revisi, melakukan proses revisi sesuai dengan masukan Dosen Penguji.

Terdapat juga proses penyusunan skripsi yang cukup ringkas sebagai berikut:

- Pengajuan judul skripsi / meminta topik skripsi dari dosen

- Penelitian + bimbingan skripsi sambil penelitian

- Seminar

- Sidang

- Revisi

Karakteristik skripsi

- Merupakan karya ilmiah sehingga harus dihasilkan melalui metode ilmiah.

- Merupakan laporan tertulis dari hasil penelitian pada salah satu aspek kehidupan masyarakat atau organisasi (untuk ilmu sosial). Hasil penelitian ini dikaji dengan merujuk pada suatu fenomena, teori atau hasil-hasil penelitian yang relevan yang pernah dilaksanakan sebelumnya.

Berikut ini saya dapat kumpulan contoh judul skripsi

namun hanya untuk konsentrasi Teknik dan sistem informatika saja yang sedang dalam

masa-masa akhir kuliah berikut juga dengan teman-teman satu angkatan

saya. Pastinya anda juga mencari Kumpulan Contoh Judul Skripsi Lengkap

sesuai dengan prodi jurusan anda.

Kumpulan Contoh Judul Skripsi Lengkap Berbagi Macam Jurusan ini saya perolah dari berbagai contoh karya tulis ilmiah, skripsi, tesis yang ada. Silahkan dicopy atau dicermati daftar judul skipsi ini siapa tahu bisa membantu anda yang sedang dalam keadaan dan posisi yang sama dengan saya.1. Aplikasi Pemesanan Rental Mobil Dengan Layanan Web dan WAP

2. Analisis dan Perancangan Sistem Informasi Pemasaran dan Persediaan Barang PT. xxx

3. Perancangan Perangkat Lunak Tender untuk Jasa Konsultan

4. SET Analisa dan Perancangan Sistem Informasi Sumber Daya Manusia (SDM) PT. xxx

5. Sistem Pemesanan Tiket Kereta Api Eksekutif Turangga dan Argo Willis Berbasis SMS di Stasiun Hall Bandung

6. Sistem Pengelolaan Inventaris Kendaraan Bermotor PT. XXX

7. Bagaimana mengungkap Algoritma yang sangat mudah bisa ditemukan judul lain disini Aplikasi Perangkat Lunak untuk Pengelolaan Data Keanggotaan dan Inventarisasi Unit Kerja Mahasiswa Racana Soedirman

8. Aplikasi Pengolahan Data Keuangan Usaha Toko Badan Keuangan Muslim (BKM) STT Telkom Berbasis Web

9. Sistem Pengelolaan Data Nilai SLTPN 1 Tulungagung Berbasiskan Web dan SMS

10. Aplikasi Penerimaan Mahasiswa Baru STT Telkom Via WAP

11. Perangkat Lunak pembantu Pembayaran Klaim Asuransi Kendaraan Bermotor PT. Asuransi Berdikari Bandung

12. Aplikasi pembantu Penjadwalan Order Distribusi Produk di PT. Sampoerna Transport Nusantara Berbasis Web

13. Aplikasi Penghitungan Zakat pada Perangkat Mobile dengan Menggunakan J2ME

14. Deteksi Muka Depan Manusia dari Sebuah Citra Berwarna dengan Template Matching

15. Perangkat Lunak Sistem Informasi Pegawai PT. xxx

16. Perangkat Lunak Pendataan Penduduk pada Badan Pusat Statistik Jawa Barat

17. Pemesanan Tiket Pesawat Terbang via SMS

18. Sistem Pendukung Keputusan Kelompok Pemilihan Mahasiswa Berprestasi di STT Telkom dengan Metode Promethee

19. Aplikasi Administrasi Data Perkebunan Tebu Pabrik Gula Tersana Baru

20. Aplikasi Web Portal Pondok Pesantren Shiddiqiyyah Jombang

21. Sistem Monitoring Realisasi Anggaran dan Performansi Kerja dalam Program Rehap PT. Telkom Kandatel Jakarta Timur

22. Aplikasi Web Penunjang Perkuliahan (Studi Kasus D3 Jurusan Teknik Informatika STT Telkom)

23. Aplikasi Pencarian Jarak Terdekat Obyek Wisata yang Berada Disekitar User Berbasis WAP (Studi Kasus : Daerah Kunjungan Wisata di Bandung)

24. Sistem Informasi Geografis (SIG) Pariwisata Jawa Barat

25. Analisa & Perancangan Sistem Monitoring Inventaris Barang PT.xxx

26. Implementasi SMS gateway dengan menggunakan bahasa alami dalam sistem informasi perdagangan

27. Studi dan Implementasi Konsep Business to Costumer dengan Teknologi M-Commerce berbasis WAP

28. Perancangan Sistem Informasi Berbasis Web pada Perpustakaan Umum Daerah di xxx

29. Sistem Aplikasi Try Out SPMB dan EBTANAS Berbasis Web Menggunakan PHP MySQL

30. Payment Gateway Via SMS

31. Perangkat Ajar Pembelajaran Bermain Gitar Berbasis Multimedia

32.Pemetaan Jaringan Pipa Air Bersih PDAM Kota Bandung Wilayah Bojonegara Studi Kasus pada Perusahaan Daerah Air Minum Kota Bandung

33. Aplikasi Tel69 Berbasis Web (Studi Kasus di Kancatel Blitar)

34. Pembangunan Perangkat Lunak Administrasi Geladi STT Telkom Berbasis WAP

35. Perangkat Lunak Bantu Pengadministrasian Data Warkom Berbasis Web Studi Kasus PT. Telkom Jakarta Pusat

36. Perangkat Lunak Reservasi Hotel Shangri La Berbasis WAP

37. Aplikasi Bisnis Kemitraan UFO (BKB UFO) Berbasis Web

38. Perangkat Lunak Case Tool Skema Normalisasi

39. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Kriteria

40. Aplikasi Logika Fuzzy untuk Prediksi Penyakit dengan Metode Criteria Decision Making

41. Perancangan Dan Implementasi Sistem Perpustakaan Pada Media Handphone Berbasis J2ME Menggunakan Simple Object Access Protocol(SOAP)

42. Sistem Navigasi Kota Dengan Menggunakan GPS

43. Manajemen Pengetahuan Tugas Akhir Mahasiswa Berbasis Ontologi dan Semantik (2005-on Progress)

45. Sistem Pendukung Keputusan Perencanaan Strategi Promosi Pemasaran SLJJ

46. Sistem Pendukung Pengambilan Keputusan Pemberian Bantuan Dana Bagi Organisasi Kemahasiswaan di STT Telkom

47. Perbandingan Perfomansi SOAP dan XML-RPC sebagai Message Interchange pada Teknologi Web Service

48. Sistem Pendukung Pengambilan Keputusan Peserta Co-op di PT. Telkom

49 .Internal Control Online Proses Bisnis SOA 302 & 404 PT. Telekomunikasi Indonesia, Tbk (2005-on Progres)

50. Pemfilteran Email Spam Menggunakan Metode Pembeda Markov

51. Sistem Pendukung Keputusan Undangan Saringan Masuk STT Telkom (USMS)

52. Sistem Informasi Eksekutif untuk Perencanaan Tata Letak Anak Cabang Perusahaan (Studi Kasus Bank PD. BPR Bapas 69 )

53. Membangun Aplikasi Pustaka (Pusat Data Informatika) Berbasis Web

54. Aplikasi Algoritma Minimax pada Permainan Checkers

55. Sistem Pendukung Keputusan Penentuan Porsi Dana Investasi Portofolio dengan Model Indeks Tunggal

56. Rancang Bangun Multiplayer Game Real Time Strategy Berbasis Macromedia Flash MX

57. Metode Technique for Order Preference by Similarity to Ideal Solution (TOPSIS)

58. Sistem Pendukung Pengambilan Keputusan Untuk Analisis Pergerakan Harga Saham

59. Analisa Perbandingan E-Commerce Dengan Kolaborasi Antara E-Commerce Dan Epinion (Studi Kasus : IDC Nusantara INTI)

60. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Pengembangnan Industri Kecil Menengah di Kabupaten Bangkalan Madura

61. Sistem Pendukung Pengambilan Keputusan Pengukuran Kinerja Sdm Dengan Pendekatan Hr Scorecard (Studi Kasus : PT. AQS JAWA BARAT)

62. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Daerah Tujuan Transmigrasi Bagi Calon Transmigran Dari Propinsi Jawa Barat

63. Sistem Pendukung Keputusan Pengukuran Kinerja Proyek Non Fisik Menggunakan Metode Control Project Management Dan Ahp Di Disnakertrans Jawa Barat

64.Sistem Pendukung Pengambilan Keputusan Seleksi Pengangkatan Calon Kepala Sekolah Smp/Sma Negeri Pada Dinas Pendidikan Dan Olahraga Daerah

65.Aplikasi Business Plan Online Dengan Sistem Pendukung Pengambilan Keputusan Untuk Tracking Dan Peningkatan Performansi Perusahaan

66.Sistem Pendukung Keputusan Persetujuan Pemeriksaan Pajak Rutin

(Studi Kasus Direktorat Jenderal Pajak Kantor Wilayah Jawa Bagian Barat II)

67. Implementasi Sistem Pendiagnosa Interoperabilitas Pada Web Services

68. Implementasi Web Service Untuk Menambah dan Mengurangi Service Pada Web Service Lain

69. Implementasi Metode Implicit Rating Untuk Menentukan User Interest Terhadap Informasi Pada Web Page

70. Sistem Pendidikan SMU Terintegrasi dengan pengenalan sidik jari dan sms gateway (2005)

71. Aplikasi Pencatatan Kehadiran Mahasiswa Menggunakan Sidik Jari Studi Kasus STT Telkom

72. Sistem Pendukung Pengambilan Keputusan Pengukuran Kontribusi Teknologi Voip PT. Telkom Dengan Model Teknometrik (Study Kasus: Divisi Multimedia Subdivisi Voip)

73. Detection Cells Capacity Problem

74. Pembangunan Jaringan Dokumen Menggunakan Query-Dependent PageRank {2005-on Progress}

75. Sistem Pendukung Pengambilan Keputusan Penentuan Prioritas Implementasi Sistem Informasi Pada Disnaker Kabupaten/Kota (Study Kasus : Disnakertrans Jawa Barat)

76. Menentukan Volume Produksi dengan Menggunakan Metode Sugeno

77. Sistem Informasi dan Analisa Akuntansi di PT. xxx

78. Penentuan Lokasi Optimal untuk Distribusi Unit Pelayanan Kesehatan (Puskesmas) dengan Sistem Informasi Geografis di Kabupaten xxx

79. Analisis dan Implementasi Aplikasi Bursa Kerja di Propinsi Jawa Barat Berbasis Sistem Pendukung Pengambilan Keputusan (SPPK) (Studi Kasus Kota Bandung)

80. Sistem Pendukung Keputusan Penentuan Pembiayaan Usaha Mikro dengan Prinsip Syariah

81. Sistem pendukung pengambilan keputusan pengukuran kepuasan terhadap mutu SLTP menggunakan metode Smart dan Maut (Studi Kasus : Kandepdiknas Manado)

82. Implementasi Perangkat Lunak Manajemen Supply Chain pada Poultry Shop. Studi Kasus: PT. Satwa Unggul PS

83.Implementasi dan Analisis Keamanan Data Pada XML Web Services Dengan Enkripsi SOAP

84. Perangkat Lunak Pengelolaan Kualitas Dan Pengendalian Pencemaran Air Sungai Dengan Metode Storet Dan Indeks Pencemaran (Studi Kasus : Bplhd Propinsi DKI Jakarta)

85. Perancangan dan Implementasi Perangkat Lunak Pengkonversi Not Balok Kunci G dengan Menggunakan Metode Statistik

86. Pembaca Quick Response Code Menggunakan Perangkat Mobile Berbasis Sistem Operasi Symbian

87. Analisis dan Implementasi Aplikasi Survey Data Pelanggan PLN Menggunakan PDA dan GPS

88. Sistem Informasi Pendayagunaan Aset Setjen Departemen Pendidikan Nasional Berbasis Web

89. Sistem Pengelolaan Data Nilai SLTPN 1 Tulungagung Berbasis Web Dan Sms

90. Sistem Pendukung Pengambilan Keputusan Perencanaan Strategi Telkom Risti Bandung

91. Aplikasi Penyusunan Neraca Produksi Pemerintah Propinsi Jawa Barat untuk Perhitungan PDB/PDRB

(Produk Domestik Bruto/Produk Domestik Regional Bruto)

92.Aplikasi Katalog Islam Dinamis Berbasis Web

93. Aplikasi Penghitungan Kredit Poin untuk Pengajuan Kenaikan Pangkat Guru (Studi Kasus di Dinas Pendidikan Daerah Kota Solok)

94. Aplikasi Pendukung Hasil Survei Khusus Pemotongan Ternak Propinsi Jawa Barat

95. Perangkat Lunak Bantu Belajar (Studi Kasus Pelajaran Fisika SLTP)

96. Perangkat Lunak Wajib Lapor Ketenagakerjaan Berbasis Web pada Dinas Tenaga Kerja dan Transmigrasi

97. Rancang Bangun Sistem Informasi Geografis Daerah Pariwisata Propinsi Bali Berbasis Web

98. Rancang Bangun Aplikasi SMS Alert untuk Job Seeker (Studi Kasus di Alumni Career Center UII)

99. Membangun Sistem Perangkat Lunak untuk Efisiensi Biaya Proyek Pembangunan dengan Memanfaatkan FLOAT pada Metode Analisis Jaringan Kerja

100. Aplikasi Pendukung Survei Indikator Ekonomi Propinsi Jawa Barat

101. Sistem Informasi Inventory Control Gudang ATK Perusahaan Surat Kabar Pikiran Rakyat Bandung

102. Analisis dan Simulasi Channel Switching Pada Mobile Live Multi-Channel TV Streaming

103. Business Process Improvement Sistem Penjadwalan Produksi PT. Samindo Electronics

104. Business Process Reengineering Sistem Pengadaan Kebutuhan Material Untuk Perencanaan dan Pengendalian Produksi

105. Sistem Pakar Anamnesa Keterlambatan Perkembangan Anak

106. Desain Dan Implementasi Sistem Pakar Virtual Psychologist Dalam Mengatasi Stress

107. Visualisasi SSL (Secure Socket Layer) Pada Aplikasi Ecommerce

108 Rancangan Jaringan Komputer Baru Sekolah Tinggi Teknologi Telkom dengan Menggunakan Teknologi Virtual LAN

109. Analisa Perbandingan Koneksi Host to Host Menggunakan Metoda Telnet dan Metoda Messaging Pada Sistem Pembayaran Online di PT. Telkomsel

110. Perangkat Lunak E-Mail Client pada Telepon Genggam Berbasiskan Teknologi J2ME

111. Perancangan dan implementasi sistem citra steganography menggunakan metode transformasi dudex

112. Pembangunan Aplikasi Perhitungan Beban Tugas Dosen Berbasis Web

113. Perancangan dan Implementasi sistem Antrian Bank Pada Transaksi Multiteller berbasis jaringan

114. Pembangunan Sistem Reservasi ASI Tiket kereta dan pesawat menggunakan Wirelles Aplication Protocol (WAP) Service Pada Media Handphone WAP

115. Implementasi Teori Fraktal Pada Kompresi Citra Dengan System Fungsi Iterasi Terpartisi

116. Pengendalian Jarak Jauh Berbasis Short Message Service Sebagai Alat Bantu Pada Sistem Pengendalian Sentral Telepon NEAX

117. Perancangan dan Implementasi Aplikasi Pengoperasian dan Pemeliharaan Sentral Telepon NEAX Berbasis TCP/IP

118. Pembangunan Prototipe Siastem Arbiterasi Mata Uang dengan menggunakan Algoritma Genetika

119. Perangkat Lunak Dokumentasi Desain Terstruktur

120. Pemanfaatan Fuzzy Linguistic Hedge sebagai Pengecek Tata Bahasa (Grammar) pada Kalimat yang Berbahasa Inggris

121. Permainan Minesweeper dengan Komputer sebagai Pemainnya Menggunakan Metode Heuristik

122. Rancang Bangun Aplikasi Mobile untuk Pembayaran Listrik, Air, dan Telepon dengan Java 2 Micro Edition (J2ME)

123. Rancang Bangun Aplikasi Game Perang Pesawat dengan Menggunakan Macromedia Flash MX

124. Rancang Bangun Aplikasi Game Merapikan Kamar Menggunakan Bahasa Action Script pada Macromedia Flash MX

125. Pengkelasan Bentuk Kromosom dengan Menggunakan Metode Fuzzy Membership-Roster

126. Aplikasi untuk Knowledge Management pada Perusahaan Pelayanan Kesehatan Berbasis Web menggunakan PHP

127. Sistem Informasi Perusahaan Terpadu Berbasis Web

128. Rancang Bangun Sistem Informasi Eksekutif (SIE) Studi Kasus pada Koperasi Unit Desa (KUD) Sri Makmur, Desa Keras Wetan, Kec. Geneng, Kab. Ngawi, Jawa Timur

129. Aplikasi Sistem Pakar untuk Diagnosa Penyakit Kulit dan Pengobatannya dengan Basis Pengetahuan yang Dinamis

130. Pengembangan e-Catalogue dengan Metode Pengembangan Berorientasi Objek

131. Membangun Aplikasi Multimedia Edukatif-Games sebagai Alat Bantu Belajar

132. Rancang Bangun Alat Bantu Ajar Matematika untuk Anak-Anak dengan Macromedia Flash MX

133. Rancang Bangun Aplikasi Action and Strategy Games Pasukan Anti Teroris Menggunakan Teknologi J2ME

134. Aplikasi Data Mining dengan Menggunakan Metode Decision Tree untuk Prediksi Penentuan Resiko Kredit

135. Simulasi dan Visualisasi Penyelesaian Job-Shop Model dengan Menggunakan Borland Delphi

136. Estimasi Biaya Empiris Menggunakan Constructive Cost Model

137. Analisis dan Perancangan Sistem Informasi Material Requirement Planning di PT. Dehatex

138. Perancangan Perangkat Lunak Perkuliahan PDP STT Telkom Bandung

139. Implementasi Edge Detection Filtering pada Citra Digital dengan Metode Prewitt Operator dan Sobel Operator

140. Penerapan Elektronik Mail Pada Mobile Phone dengan Menggunakan Wireless Application Protocol

141. Perancangan dan Implementasi Teknik Watermarking pada citra Digital menggunakan Blowfish dan Message Digest 5

142. Aplikasi Algoritma SKIPJACK Terhadap Penyandian Data

143. Penajaman Sisi Citra Menggunakan Metode Fourier Phase Only Synthesis dengan pembetulan Fase

144. Implementasi CORBA Pada Aplikasi Client – Server Berbasis Web

145. Studi dan Implementasi Algoritma Kriptografi Twofish untuk Penyandian Data

146. Analisa Pemanfaatan Protokol TCP Melalui Media Satelit dan Implementasi Perangkat Lunak Simulasinya

147. Studi dan Implementasi Algoritma Semijoin pada Pemrosesan Query Terdistribusi

148. Implementasi transformasi wavelet pada analisa tekstur untuk identifikasi osteoporosis berdasarkan metode indeks singh

149. Analisa Perbandingan Koneksi Host to Host Menggunakan Metoda Telnet dan Metoda Corba Pada Sistem Pembayaran Online Di PT. Telkomsel

150. Deteksi Sudut Multiskala Dengan Menggunakan Transformasi Wavelet

151. Pendeteksian Sisi menggunakan Isotropic Operator dengan Proses Awal Pemuliaan Citra menggunakan Teknik Manipulasi Histogram

152. Perbandingan Metode Hybrid HMM/MLP dan Metode HMM dalam Proses Pengenalan Ucapan Berbahasa Indonesia.

153. Pendeteksian Wajah Berbasis Jaringan Syaraf Tiruan

154. Pencarian Jalur Teroptimal Dengan Algoritma A* Dan Metoda Akses R+ Tree Dalam Pemrosesan Queri Spasial

155. Pembangunan Aplikasi Online Trading Perusahaan Efek Dalam Bursa Efek Jakarta Berbasis Wireless Application Protocol (Studi Kasus Pada PT. Dinar Sekuritas)

156. Metode Peningkatan Performansi Pada Pengambilan Informasi Latent Semantic Indexing (LSI)

157. Perancangan dan Implementasi Perangkat Lunak Pengkonversi Teks ke Suara dengan Primitif Satuan Bunyi

158. Implementasi Sistim Informasi Geografi untuk Jalur Transportasi Darat Di Wilayah Kodya Bandung

159. Aplikasi Knowledge Management On Line di PDAM Ka. Bandung

160. Perancangan Sistem Informasi Jaringan Sekolah Tinggi Teknologi Telkom Bandung

161. Perangkat Lunak Pengelolaan Warposnet Dengan Menggunakan Metodologi Analisis Dan Perancangan Sistem Terstruktur

162. Segmentasi Citra Digital Menggunakan Algoritma Region Merging dan Representasi Quadtree

163. Analisa Study Topology Jaringan Ring & Mesh Kota Metropolitan dengan Study Kasus Kota Surabaya

164. Pembangunan Perangkat Lunak Sistem Loket Pembayaran Online Dengan Studi Kasus Pembayaran Tagihan PT. Telkomsel

165. Analisa Performansi Filtering Citra Digital Menggunakan Metoda Two-Dimensional Median Filter Dan Multilevel Median Filter

166. Plane Cover Multiple Acces : Pendekatan untuk Memaksimalkan Kapasitas Sistem Selular

167. Simulasi Perbandingan Metode Restorasi Link dan Path Pada Jaringan WDM Bertopologi Mesh

168. Simulasi Pengendalian KA menggunakan Infrastruktur Jaringan GSM

169. Perancangan Dan Implementasi Teknik Watermarking Pada Citra Digital Dengan Metode Fractal

170. Pengembangan sistem Keamanan pada Dial UP Networking Melalui Jalur Telepon Menggunakan Smart Card

171. Desain dan Implementasi Mesin Query Untuk XML

172. Perancangan Database Equipment Stock Total Indonesia Balikpapan Berbasis Web

173. Implementasi Sistem Kompetensi Karyawan Berbasis Web di Lingkungan Divre III PT. Telkom

174. Perancangan Perangkat Lunak Perencanaan Anggaran Pengajaran di PDP STT Telkom

175. Pembangunan Perangkat Lunak Pelaksanaan Praktikum Jurusan Teknik Elektro

176, Aplikasi Pemesanan Tiket Biro Perjalanan Marala Tour Berbasis Web

177, Perancangan dan Implementasi Jaringan Komputer Sistem Diskless-Terminal

178. Pembuatan Aplikasi Validasi Sebagai Pendukung Integritas Data Warehouse

179. Sistem Informasi Parkir King’s Shopping Centre

180. Perangkat Lunak Sistem Pelayanan Perijinan Departemen Perindrustrian dan Perdagangan Republik Indonesia

181. Pusat Informasi Narkotik dan Obat-Obatan (Narkoba) Berbasis Web

182. Perangkat Lunak Pemenuhan Gizi Bagi Ibu Hamil

183. Pembuatan Aplikasi Manajemen Pelaporan Error dalam Pembangunan Corporate Portal Software di PT. Ebdesk Indonesia

184. Pembuatan Aplikasi Distance Learning Mengenai Activity Based Costing Basic

185. Implementasi Sistem Edutainment Berbasis Web

186. Pemetaan Hierarki Pemanggilan Operasi Source Code Kernel Linux

187. Perancangan Sistem Pelatihan Pengoperasian Video Conference Berbasis Web

188. Perancangan Software Frontdesk Server Assistant (Fosa)

189. Perangkat Lunak Pendukung Peningkatan Audit Mutu Internal SMM ISO 9000 di PT. Forest Citra Sejahtera

190. Perangkat Lunak Tes Akademik On Line Berbasis Web

191. Perangkat Lunak Pengelolaan Administrasi Jurusan Teknik Imformatika Berbasis Web

192. Aplikasi Sistem Kepegawaian Rumah Sakit dr Slamet

193. Analisa & Perancangan Sistem Informasi Perpustakaan PT. Omedata Electronics Bandung

194. Analisis Dan Perancangan Sistem Informasi Perpustakaan STT Telkom Berbasis Web

195. Aplikasi Sistem Informasi Penjualan Properti Berbasis Web

196. Visualisasi Perencanaan Sel pada Sistem Komunikasi Bergerak Seluler Digital GSM Berbasis Web

197. Perancangan Sistem Informasi Lowongan Kerja Berbasis Web

198. Perangkat Lunak Berbasis Web Registrasi Gladi

199. Sistem Simulasi Perdagangan Berjangka Berbasis Online

200. Sistem Pendukung Pengambilan Keputusan Perdagangan Komoditi Berjangka di PT. Nusatrade Media Graha

201. Infrakstruktur Kompilasi dalam Lingkungan Linux

202. Pembangunan Prospektus STT Telkom Interaktif Berbasis Multimedia

203. Pembangunan Sistem Informasi Pelanggan PT. PLN Bandung Berbasis Web

204. Perangkat Lunak Pemasaran Perumahan Panorama Jatinangor

205. Implementasi Perdagangan On Line pada Pemilihan Obat-Obat Paten di PT. Kimia Farma

206. Perangkat Lunak Pendukung Pengelolaan Administrasi & Keuangan PDP STT Telkom Bandung

207. Perancangan & Pembuatan Aplikasi Pemantauan (Monitoring) Kondisi Memory Data Base Studi Kasus pada Data Base Kepegawaian PT. Vistalindo Global Solusi

208. Aplikasi Lelang Berbasis Web

209. Sistem Registrasi Ujian Negara STT Telkom

210. Perancangan Dan Implementasi Data Warehouse Query Report Berbasis Web

211. Pembangunan Perangkat Lunak Sistem Pakar Untuk Mengidentifikasi Kerusakan Pada Mobil Toyota Kijang

212. Sistem Informasi Keuangan CV.Epsilon Group

213. Perancangan dan Implementasi Portal Muslimah sebagai Sarana Pencarian Berbasis Web

214. Aplikasi Portal Formula I

215. Perancangan Aplikasi Forum Diskusi dengan Metoda Synchonour

216. Perangkat Lunak Monitoring Laboratorium Teknik Informatika STT Telkom Berbasis Web

217. Sistem Informasi Berbasis Web untuk Layanan Purna Jual Pelatihan Divlat PT. Telkom

218. Perangkat Lunak Otomasi Pengelolaan APDB

219. Perancangan Perangkat Lunak Sistem Informasi Layanan Data Keuangan Investor di Bursa Berjangka

220. Sistem Informasi Non Operator

221, Sistem Komputer Akutansi Koperasi Karyawan PT. Pintex

222. Perangkat Lunak Bantu Perhitungan Sewa Lahan untuk Kabel

223. Searching dan Kodefikasi Pengaksesan Dokumen Lumbung Warta Berbasis Web di Divisi Risti

224. Pembangunan Perangkat Lunak Pendaftaran Siswa Baru untuk Mendukung Proses Penyeleksian dan Penerimaan Siswa Baru di SMUN 1 Sumedang

225. Perangkat Ajar Berhitung dengan Sempoa Sistem 1-4 untuk Mewujudkan Mental Aritmetika

226. Aplikasi Pengelolaan Medical Record Pasien pada Klinik PT. LEN Indrustri Bandung Berbasis Web

227. Sistem Informasi Laboratorium Teknik Elektro STT Telkom Berbasis Web

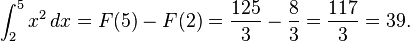

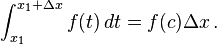

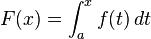

dan kita dapat menggunakan

dan kita dapat menggunakan  sebagai antiturunan. Sehingga:

sebagai antiturunan. Sehingga:

dan kita dapat menggunakan

dan kita dapat menggunakan  sebagai antiturunan. Sehingga:

sebagai antiturunan. Sehingga:

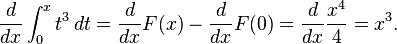

dan

dan

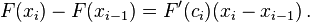

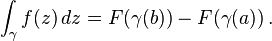

![\begin{matrix} F(b) - F(a) & = & F(x_n)\,+\,[-F(x_{n-1})\,+\,F(x_{n-1})]\,+\,\ldots\,+\,[-F(x_1) + F(x_1)]\,-\,F(x_0) \, \\

& = & [F(x_n)\,-\,F(x_{n-1})]\,+\,[F(x_{n-1})\,+\,\ldots\,-\,F(x_1)]\,+\,[F(x_1)\,-\,F(x_0)] \,. \end{matrix}](http://upload.wikimedia.org/math/b/d/e/bde262027624d2d1b7d79d67751f9444.png)

![F(b) - F(a) = \sum_{i=1}^n \,[F(x_i) - F(x_{i-1})]\,. \qquad (1)](http://upload.wikimedia.org/math/5/f/b/5fbb95b91da8e3ddceb869337d7323d5.png)

![F(b) - F(a) = \sum_{i=1}^n \,[F'(c_i)(x_i - x_{i-1})]\,.](http://upload.wikimedia.org/math/9/a/2/9a27d0ce017fd6a29ffc33d230617973.png)

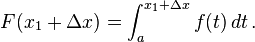

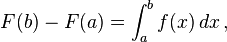

Juga,

Juga,  dapat diekspresikan sebagai

dapat diekspresikan sebagai  dari partisi

dari partisi  .

.![F(b) - F(a) = \sum_{i=1}^n \,[f(c_i)(\Delta x_i)]\,. \qquad (2)](http://upload.wikimedia.org/math/2/3/7/2371fea52b0fcdf7735b3d7eb5c7ef11.png)

tidak perlulah sama untuk setiap nilai

tidak perlulah sama untuk setiap nilai  persegi panjang. Semakin kecil partisi ini dan semakin besar n, maka

kita akan mendapatkan luas wilayah kurva yang semakin mendekati nilai

sebenarnya.

persegi panjang. Semakin kecil partisi ini dan semakin besar n, maka

kita akan mendapatkan luas wilayah kurva yang semakin mendekati nilai

sebenarnya.![\lim_{\| \Delta \| \to 0} F(b) - F(a) = \lim_{\| \Delta \| \to 0} \sum_{i=1}^n \,[f(c_i)(\Delta x_i)]\,.](http://upload.wikimedia.org/math/2/9/1/291ffe044566ee45e9edf75a078f0a9e.png)

![F(b) - F(a) = \lim_{\| \Delta \| \to 0} \sum_{i=1}^n \,[f(c_i)(\Delta x_i)]\,.](http://upload.wikimedia.org/math/c/5/7/c57e85d849c57c1ebd9f8c17a575c57b.png)

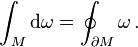

adalah sebuah bentuk n−1, yakni bentuk diferensial yang disangga secara kompak pada M kelas C1. Jika ∂M menandakan sempadan M dengan orientasi terinduksinya, maka

adalah sebuah bentuk n−1, yakni bentuk diferensial yang disangga secara kompak pada M kelas C1. Jika ∂M menandakan sempadan M dengan orientasi terinduksinya, maka

adalah turunan luar yang hanya terdefinisikan menggunakan struktur manifold.

adalah turunan luar yang hanya terdefinisikan menggunakan struktur manifold.